Process hacker описание цветов

Обновлено: 19.09.2024

Хотя о вредоносном программном обеспечении написана масса статей, на мой взгляд, все же стоит еще раз разобрать вопрос подробнее и прежде всего дать определение самому понятию вредоносного программного обеспечения. Итак, что же это такое?

Следует также отметить, что подобные программы могут оказаться у пользователя и вполне легально, например при приобретении совершенно законного лицензионного программного обеспечения, особенно если программное обеспечение имеет ограничения по срокам использования (как правило, в такое программное обеспечение встраиваются возможности удаленного управления или наблюдения).

Признаками заражения компьютера вредоносным программным обеспечением считаются: автоматическое открытие окон с незнакомым содержимым при запуске операционной системы, блокировка доступа к официальным сайтам антивирусных компаний, появление неопределенных процессов в диспетчере задач операционной системы, запрет на изменение настроек компьютера с учетной записью администратора, неожиданное аварийное завершение программ и т. д.

Чаще всего вредоносное программное обеспечение используется для:

- нарушения работы компьютерной системы;

- кражи конфиденциальной информации;

- причинения какого-либо ущерба.

И, самое главное, происходит все это без ведома пользователя.

Вместе с тем стоит подчеркнуть, что существует огромное количество программ двойного назначения и отличить вполне легитимное программное обеспечение от вредоносного в общем случае практически невозможно.

Так, например, программное обеспечение для удаленного администрирования (скажем, TeamViewer) вполне может использоваться как в законных, так и в злонамеренных целях. В первом случае это будет легитимное программное обеспечение, во втором — вредоносное.

Таким образом, чтобы однозначно сказать, легитимное перед нами программное обеспечение или вредоносное, нужно исследовать контекст, в котором оно используется. Увы, именно поэтому невозможно выстроить полностью автоматическую антивирусную поддержку.

На самом же деле, как мы все прекрасно понимаем, это лишь одна из причин. Другая, на мой взгляд, заключается в том, что первыми делают шаг именно злоумышленники. Ведь причиной широкого распространения вредоносного программного обеспечения, без сомнения, является легкость его приобретения и разработки. По запросу вам могут предложить вредоносное программное обеспечение вместе с техподдержкой всего за 5 евро в месяц. Только вдумайтесь — с технической поддержкой!

Для того чтобы вредоносное программное обеспечение выглядело похожим на легитимное, как показано на экране 1, злоумышленники часто добавляют метаданные, в частности внушающий доверие значок программы, название процесса и описание (экран 2).

Для защиты от вредоносного программного обеспечения и компьютерного мошенничества применяются различные методы: юридические (полицейские), образовательные и технические.

Сегодня практически во всех странах приняты законы, запрещающие создание и распространение вредоносного программного обеспечения, к тому же действия компьютерных злоумышленников попадают под некомпьютерные статьи уголовного кодекса, например такие, как мошенничество, вымогательство, неправомерный доступ к конфиденциальной информации и т. д.

Однако следует признать, что очень часто подобные преступления совершаются технически грамотными специалистами, и это сильно затрудняет расследование. Поэтому исключительно юридическими методами победить в этой борьбе нельзя.

Другим важным фактором является то, что правоохранительные органы разных стран имеют различный уровень подготовки, зачастую, увы, весьма низкий.

Именно поэтому важным методом предотвращения компьютерных преступлений является образование пользователей, разъяснение им необходимости строгого следования базовым правилам поведения в сети. По сути, пользователям необходимо учесть, что существует всего три основных правила, которые верны как для корпоративного, так и для домашнего применения.

1. Обязательно используйте антивирусную защиту. Если вы не эксперт по компьютерной безопасности, то вы нуждаетесь в надежной антивирусной защите и способах предупреждения сетевых атак. Доверяйте свою защиту профессионалам! Большинство современных антивирусных программ защищают от самых разнообразных компьютерных угроз — вирусов, червей, троянских программ и рекламных систем. Интегрированные решения по безопасности также обеспечивают фильтрацию спама, предупреждают сетевые атаки, посещение нежелательных и опасных интернет-ресурсов и т. д.

- запрет на использование интернет-пейджеров;

- доступ только к определенному списку веб-страниц;

- физическое отключение внутренней сети предприятия от Интернета и использование для выхода в Интернет выделенных компьютеров и т. д.

К сожалению, жесткие ограничительные меры могут идти вразрез с пожеланиями конкретного пользователя или бизнес-процессами предприятия. В таких случаях приходится искать баланс, причем каждый раз по-разному. И, естественно, необходимо помнить, что организационные меры должны быть поддержаны техническими.

3. Важно обращать внимание на информацию от антивирусных компаний и экспертов по компьютерной безопасности. Обычно они своевременно сообщают о новых видах интернет-мошенничества, вирусных угрозах, эпидемиях и т. д.

Кроме того, я рекомендую помнить еще об одном весьма важном правиле — работать исключительно с лицензионным программным обеспечением и вовремя его обновлять, причем не только операционную систему и офисный пакет, как это делают многие, но и установленное программное обеспечение независимых производителей.

Что еще можно сделать

Одной из перспективных технологий антивирусной защиты является эвристический анализ. Это метод, позволяющий находить вредоносное программное обеспечение путем поиска аномалий в поведении программ. При этом стоит помнить, что существует несколько базовых аномалий, на которые необходимо обращать внимание:

- отсутствие описания процесса (экран 2);

- ошибка в названии процесса:

— wiinlogon.exe вместо winlogon.exe;

— host.exe вместо svchost.exe;

Необходимо учесть, что эвристический анализ также, увы, не даст стопроцентную гарантию, что файл относится к вредоносному программному обеспечению. В некоторых случаях легитимное программное обеспечение тоже может иметь аномалии. Однако вероятность того, что файл является вредоносным, пропорциональна количеству аномалий в поведении программы.

Кроме того, стоит обращать внимание на сертификаты сайтов, ведь довольно часто поддельный сайт пытается установить на компьютер пользователя программу-троянца, и делает это именно с его согласия, и даже сообщает, что надо установить для ускорения и улучшения работы, хотя все системы защиты пытаются (правда, не слишком настойчиво) предупредить пользователя о нежелательности подобных действий (экран 3).

Как искать подозрительные процессы

Process Hacker

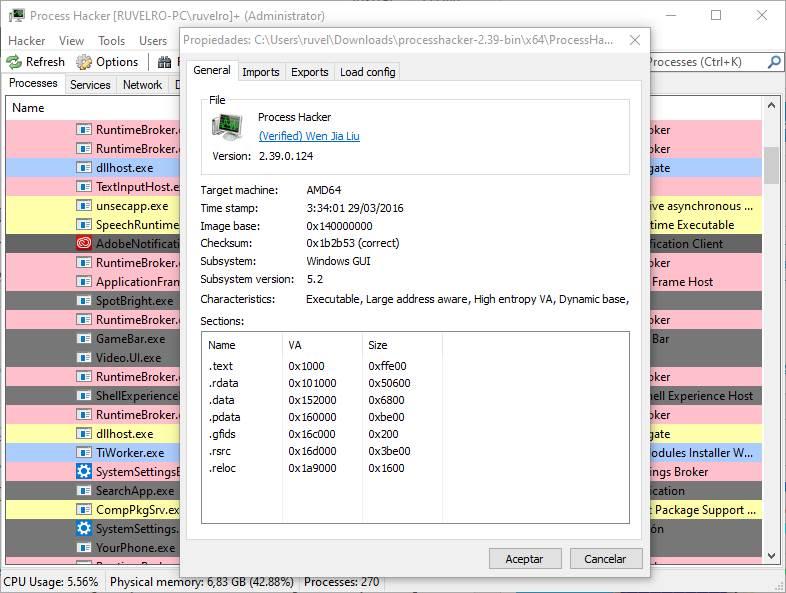

Это бесплатный мощный универсальный инструмент, который поможет вам контролировать ресурсы системы и выполнять обнаружение вредоносных программ. Программное обеспечение Process Hacker 2.39.124 выпущено 29 марта 2016 года (экран 4).

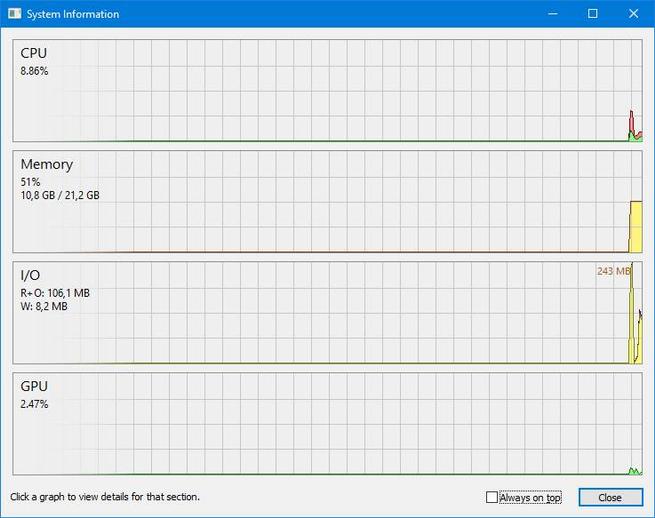

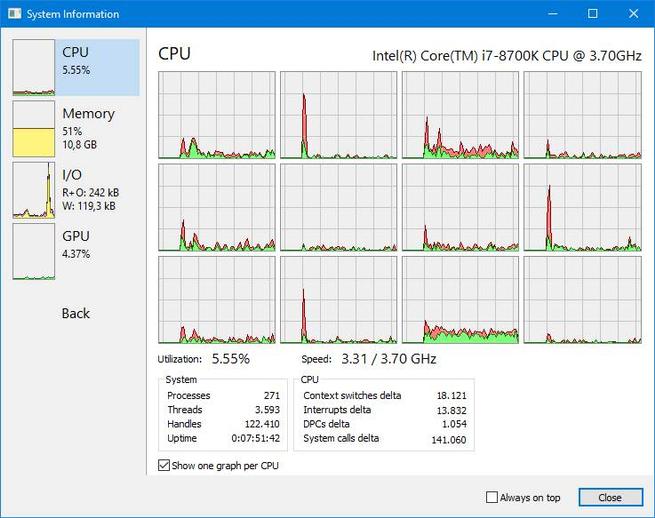

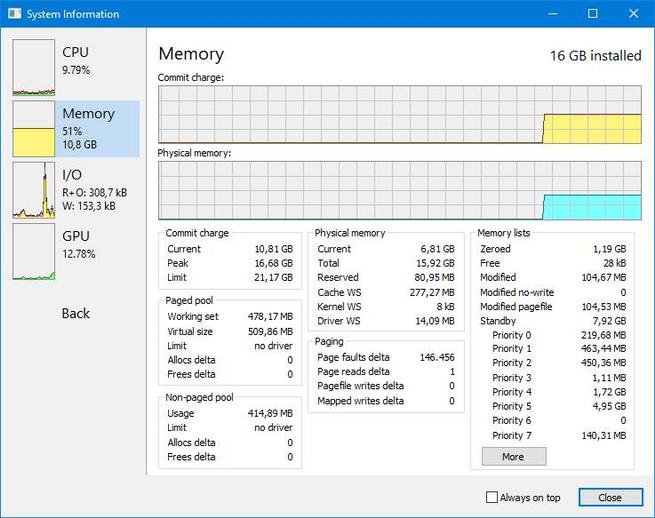

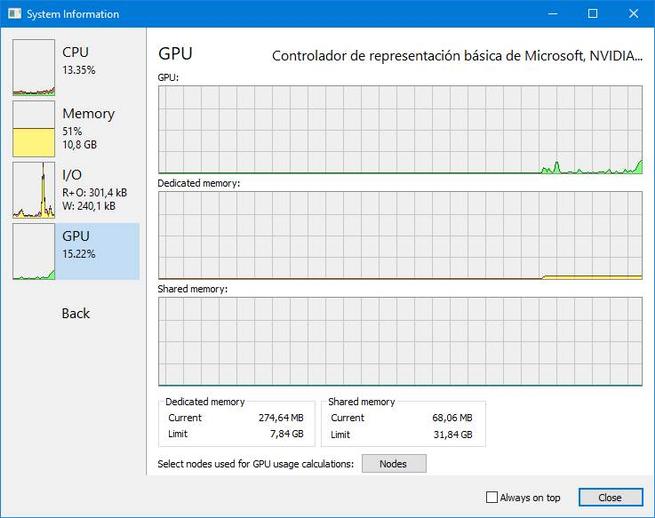

Графики и статистика данного приложения позволяют быстро отслеживать процессы, занимающие ресурсы, и процессы их освобождения (экран 5). Для просмотра информации о производительности системы используйте комбинацию клавиш Ctrl+I. Переместите курсор над графом, чтобы получить подсказку с информацией о точке данных под курсором. Вы можете дважды щелкнуть по графику, чтобы просмотреть информацию о процессе в этой точке данных, даже если процесс больше не работает.

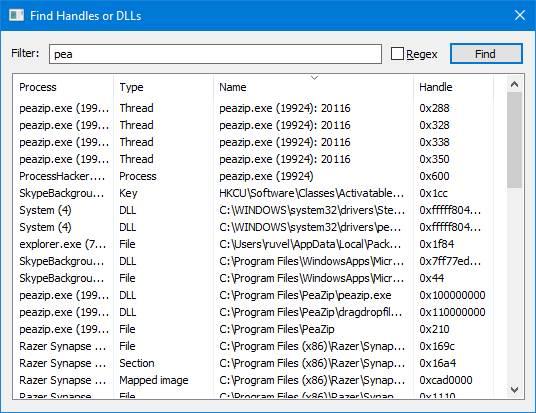

Вы не можете отредактировать или удалить файл? Узнайте, какие процессы используют его, как показано на экране 6.

Примените комбинацию клавиш Ctrl + F для поиска дескриптора или библиотеки DLL. Если все остальное не помогает, можете щелкнуть правой кнопкой мыши по записи и закрыть дескриптор, связанный с файлом. Однако это следует делать только в крайнем случае, так как возможна потеря данных, как показано на экране 7.

Следует учесть, что некоторые антивирусы обнаруживают Process Hacker и относят его к категории RiskTool. Безусловно, это не означает, что перед нами вредоносная программа, но все же необходимо добавлять данное программное обеспечение в список исключений.

Что такое упакованный процесс

Таким образом, упаковка — процесс сжатия исполняемого файла и добавление специального загрузчика, распаковывающего код после запуска файла. Упаковка может использоваться для:

- уменьшения размера файла;

- защиты кода и данных от простых методов анализа.

В стандартной установке Windows любая программа, запущенная не администратором, не может создавать файлы в системных папках, поэтому вредоносное программное обеспечение часто устанавливает себя в пользовательские папки, например в папку Temp (папка с временными файлами) или в папку с документами.

Наиболее распространенные пути установки программ:

- c:\Program Files;

- c:\Program Files (x86);

- c:\Windows\System32.

Данные папки используются чаще всего, если пользователь вручную не пропишет иной путь.

Подозрительное расположение программ:

- C:\Users\cyber\AppData\Local\Temp;

- C:\Program Files\Google Chrome, если запускаемый файл не chrome.exe.

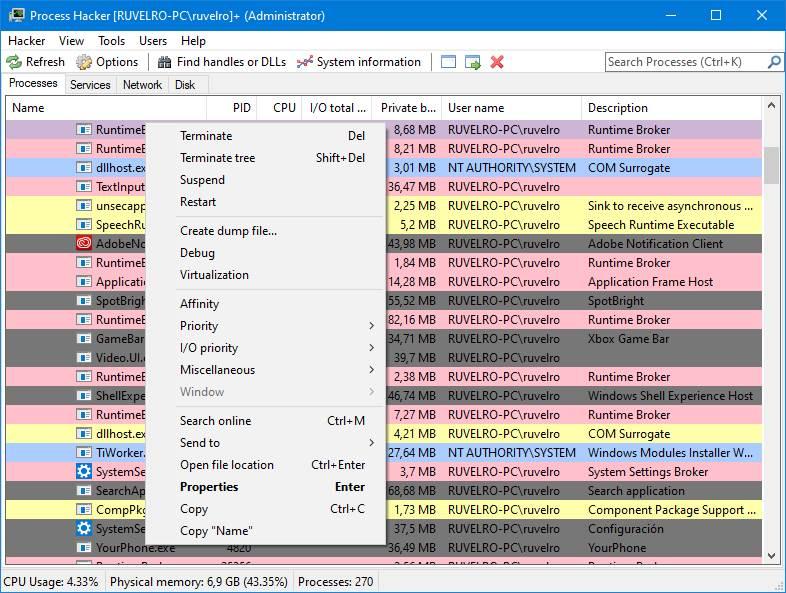

С помощью Process Hacker можно отыскать расположение запускаемого файла. Для этого следует выбрать интересующий вас процесс, а затем нажать правую клавишу мыши и из выпавшего меню выбрать Properties и путь запуска на вкладке General.

Многим людям рано или поздно приходит в голову мысль, что стандартный менеджер процессов Windows весьма слаб по функционалу. Начинаются поиски альтернативы, которые в основном тут же и заканчиваются при обнаружении Process Explorer от Марка Руссиновича. Вот и Хабр даже советует эту программу.

Термины

Ради сокращения количеств букв я буду называть Process Explorer (от Марка Руссиновича) — PE, а Process Hacker (от комьюнити) — PH.

Opensource

Я не яростный фанат свободного ПО: если проприетарная программа делает, что мне нужно, а свободная — нет, то первая лучше. Однако при прочих равных (а в данном случае PH точно не хуже) свободное ПО даёт больше пространства для манёвра. PH живёт на Sourceforge со всеми вытекающими преимуществами, весьма живым форумом и частыми релизами.

Установка

Обе программы удобнее всего использовать в виде portable-версий.

PE требует прочитать и согласиться с лицензией.

PH просто запускается и работает.

Обновление

PE не умеет проверять наличие обновлений

PH умеет проверять наличие обновлений

Иконки в трее

Есть у обеих программ. По-дефолту PE показывает там только загрузку CPU в User Mode. По-дефолту PH показывает загрузку CPU и в UserMode и в Kernel Mode.

О стиле цветовой схемы можно спорить, но лично мне красный цвет на чёрном фоне (у PH) более заметен, чем светло-зелёный на белом (у PE).

У PE можно включить до 7 иконок в трее с разной полезной информацией

У PH можно включить до 8 иконок в трее с разной полезной информацией

Уведомление о процессах\сервисах\драйверах

Контекстное меню иконок в трее

Обе программы позволяют через контекстное меню иконки в трее открывать главное окно, перезагружать\выключать компьютер, открывать окно системной информации. Но PH ещё позволяет управлять вышеупомянутыми нотификациями и десятком процессов (из топа загрузки CPU).

System Information

Окна System Information в обеих программах очень похожи и по функционалу и по дизайну. PE разбивает информацию по вкладкам, PH — открывает вкладки по клику на диаграммах в главном окне. PH показывает чуть-чуть больше информации (название процессора, общий объём физической памяти и т.д.).

Главное окно

Интерфейсы программ выглядят достаточно схоже: дерево процессов и там и там.

Отметим, однако, нюансы.

Раскраска

- Раскраска есть в обоих программах, но если в PE она по столбикам, то в PH — по строкам. В итоге в PH удобно взглядом проследить по горизонтали все данные одного процесса, а в PE — по вертикали использование какого-нибудь ресурса разными процессами. (upd: в комментариях подсказывают, что в PE это настраивается)

- Настройка раскраски есть и там и там, но если PE настраиваются цвета для 8 типов процессов, то в PH — для 16 (плюс некоторые опции типа длительности подсветки процесса).

Выбор столбиков с информацией о процессе

Фильтр по имени процесса

Нет в PE

Есть в PH, поддерживает ключевые слова для поиска определённых типов процессов

Диаграммы производительности на тулбаре

Есть в PE

Нет в PH

Это тот редкий случай, когда что-то есть в PE и нет в PH. Давайте, однако, посмотрим как они выглядят:

Подписей нет, осей нет, при беглом взгляде не понятно ничего. Для получения значимой информации всё-равно нужно открывать окно системной информации, а вот там уже PH впереди по информативности.

Поиск окна

Справедливости ради надо признать что иконка у PE лучше (похожа на соответствующую иконку в Spy++)

Возможности контекстного меню процесса

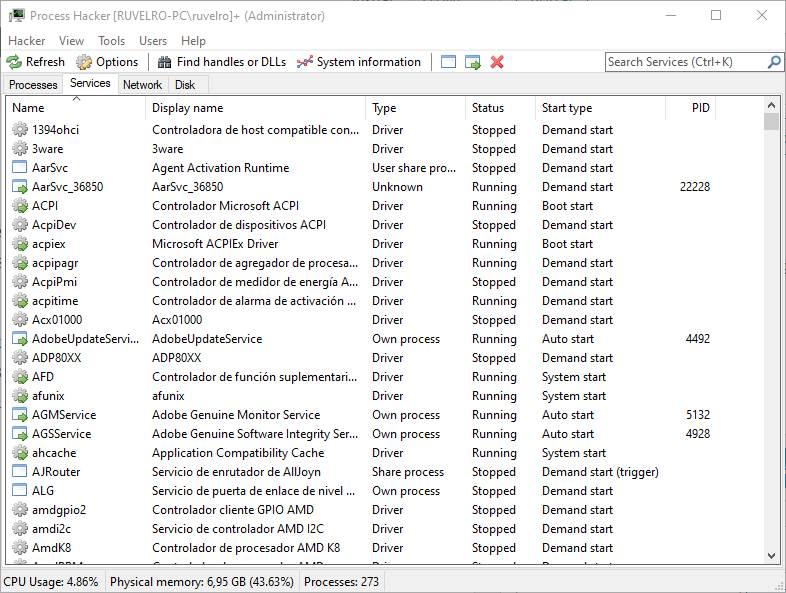

Сервисы и драйвера

PE считает, что его дело только обычные процессы

PH является крайне удобным инструментом работы с сервисами и драйверами.

На специальной вкладке Services главного окна можно просматривать список процессов и драйверов, их статус, можно их останавливать, запускать, удалять, просматривать и менять их свойства.

Крайне полезный инструмент для системного программиста под Windows (особенно совместно с возможностью включить для иконки в трее нотификации об изменении в списке сервисов). А еще в меню Tools можно создать новый сервис.

Сетевая и дисковая активность процессов

Модульная архитектура

PE цельный и неделимый

PH модульный, поддерживает плагины (и значительная часть описанного здесь функционала именно плагинами и реализована).

Окно информации о процессе

В целом можно сказать, что объём предоставляемой информации и удобство пользования примерно одинаковы. Однако есть архиважная деталь: PE в этом окне иногда врёт. Причём, как я предполагаю, не из-за багов, а по маркетинговым причинам (а уж это вообще никуда не годится). Детально этот вопрос я разбирал вот в этом топике, кому интересно — можете ознакомиться.

Окно информации о DLL

Обе программы позволяют просмотреть список DLL в адресном пространстве процесса. PE показывает их в нижней части главного окна (при включении соответствующей панели), PH показывает их во вкладке в окне информации о процессе. При двойном клике на библиотеке и там и там отображается информация о ней.

И вот здесь мы снова видим почему PE является просто прикладной утилитой для продвинутого юзера, а PH — инструментом программиста. Если PE показывает только общую информацию о библиотеке и список строк в ней, то PH показывает полный список импортируемых и экспортируемых функций. Для этого больше не нужны отдельные дизассемблеры!

Минутка здоровой критики

- есть нижняя панель, где могут отображаться DLLки или хэндлы, если интересует только эта информация — в PE до неё на один клик меньше

- можно сохранять и загружать набор колонок с информацией о процессах, полезно при периодической работе над разными типами ПО. PH тоже позволяет это делать, но только через параметры командной строки, что не так удобно

- в окне информации о процессе есть вкладка Strings, позволяющая просмотреть используемые в процессе строки. PH тоже позволяет получить эту информацию, но не столь наглядно (блоки памяти на вкладке Memory)

Выводы

Как вы и сами могли заметить, PH — этот тот случай когда в общем и так неплохую программу взяли и сделали ещё лучше, ещё дружелюбнее и ещё полезнее. Направление развития PH задавалось сообществом, детские баги быстро фиксились, упор делался на полезность инструмента не только обычному пользователю, но и программисту с сисадмином.

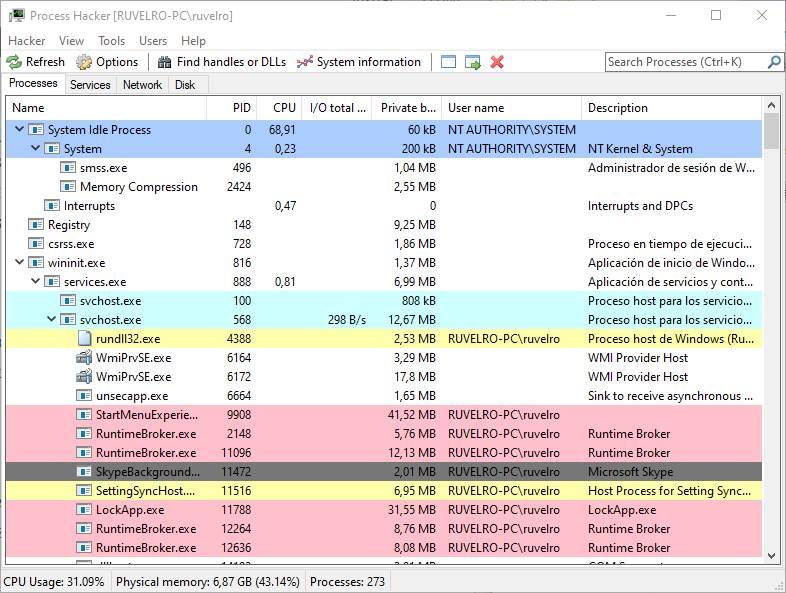

Process Hacker сканирует при запуске память и отображает список активных в данный момент процессов. В таблице указано название процесса и дополнительные данные: идентификатор, размер используемой памяти, размер считываемых и записываемых данных, процент использования процессора, имя пользователя и описание процесса.

Вкладка Services отображает список запущенных сервисов. Здесь указаны названия сервисов, тип, статус и способ запуска.

Здесь же правый клик на сервисе открывает контекстное меню, где можно перейти на процесс сервиса (Go to Process), запустить, остановить, перезапустить или удалить его, а также открыть окно свойств сервиса.

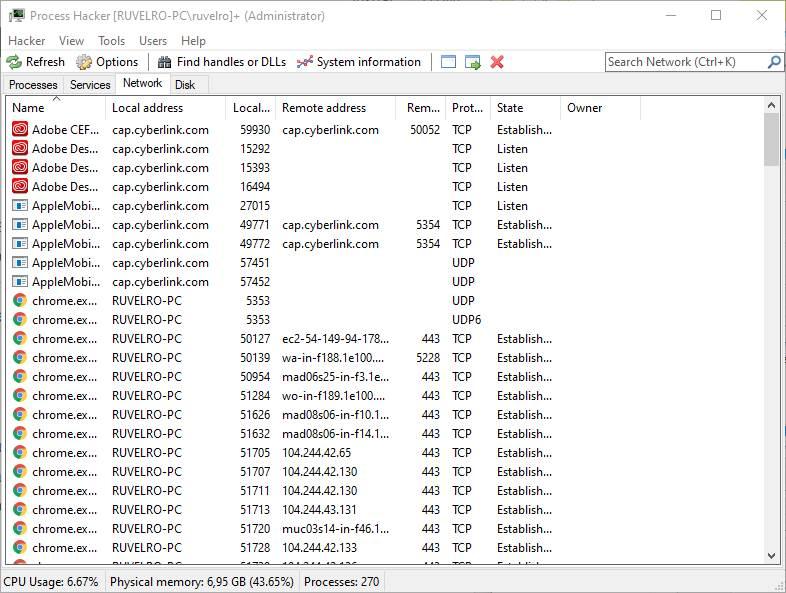

Вкладка Network отображает список процессов, имеющих доступ к локальной сети или интернету. Весьма полезная информация для определения приложений или процессов, передающих или получающих данные из интернета. Может помочь для выявления троянов или вирусов. В списке отображается название процесса, локальный адрес и порт, удалённый адрес и порт, используемый протокол и состояние.

Здесь правый клик на сетевом процессе позволяет запустить пинг удалённого адреса (Tools — Ping), отследить маршрут пакетов (Tools — Traceroute) или узнать данные о сайте по IP (Tools — Whois). В последнем случае Process Hacker открывает в браузере интернет-сервис, выдающий информацию.

Кнопка [System information] открывает окно с суммарной информацией об использовании системы. Здесь представлено несколько постоянно обновляемых графиков использования процессора (флажок Show one graph per CPU позволяет показывать график использования каждого ядра процессора), чтения и записи данных, а также использования памяти. Кроме того, в нижней части окна сосредоточена краткая информация о количестве запущенных процессов, времени работы системы, использовании физической памяти, количестве прерываний и системных вызовов и др.

При выборе пункта Properties открывается окно с обширной информацией о процессе. Здесь можно узнать о разработчике, местонахождении файла, увидеть командную строку, сколько времени запущен процесс, просмотреть статистику использования процессора и памяти выбранным процессом, проследить за графиками активности процесса, узнать, какие DLL использует процесс и многое другое.

Через меню Tools – Hidden Processes открывается утилита для поиска скрытых процессов. Этот инструмент также будет полезен вирусоискателям, так как многие трояны скрывают свой процесс и обычными средствами Windows их невозможно увидеть (а иногда и сами эти средства становятся недоступны, что лишний раз подтверждает необходимость использования сторонних диспетчеров процессов наподобие Process Hacker). Здесь достаточно нажать кнопку [Scan] и дождаться составления списка всех процессов. Если программа обнаружит скрытый процесс, то он будет отмечен.

Характеристики:

Язык интерфейса: английский

ОС: Windows 2000, XP, Vista, 7

Размер файла: 1,7 Мб

Лицензия: бесплатная

Windows Диспетчер задач - очень мощный инструмент. Благодаря ему мы можем знать все программы, которые загружаются в память, и процессы, которые выполняются в реальном времени. Однако для пользователей, которые хотят или нуждаются в дополнительных сведениях о процессах, выполняемых на компьютере, этот инструмент может оказаться недостаточным. Следовательно, необходимо всегда иметь под рукой более полные диспетчеры задач, которые позволяют нам знать в реальном времени состояние нашего компьютера, как в случае с Хакер процесса.

Process Hacker - это полноценный инструмент для Windows, полностью бесплатный и с открытым исходным кодом, предназначенный для замены диспетчера задач Windows для пользователей, которым требуется гораздо больший контроль над процессами на ПК.

Как мы видим, основной интерфейс гораздо более полный и подробный, чем интерфейс самого диспетчера задач Windows. Кроме того, его намного легче читать, поскольку каждый процесс имеет правильно помеченные потоки.

Если мы щелкнем правой кнопкой мыши по любому из процессов, которые мы открыли на ПК, мы сможем увидеть список действий, которые мы можем выбрать. Среди них мы сможем завершить любой процесс, целое дерево процессов и даже изменить приоритеты или искать дополнительную информацию о рассматриваемом процессе в Интернете.

Наряду с открытыми процессами, эта программа также позволяет нам контролировать службы, работающие на ПК. И, конечно, мы также будем контролировать их.

Особенности Process Hacker

Одной из особенностей этой программы является возможность отображения графики о состоянии оборудования в режиме реального времени. С использованием Сочетание клавиш Control + I мы всегда сможем узнать об использовании памяти, графики и ЦП нашего ПК. Благодаря этому простому монитору мы сможем узнать, работает ли какой-либо компонент (например, ядро ЦП) на полную мощность, имея отправную точку при расследовании, например, неисправности Windows.

Еще одной из его основных функций является возможность сообщить нам, блокирует ли процесс определенный файл или папку. Использование сочетания клавиш Ctrl + F мы сможем увидеть поиск конкретных процессов и библиотек DLL, так что, если какой-либо файл создает проблемы для его устранения, мы можем легко это сделать.

Если наш Интернет работает медленно, другой функцией Process Hacker, которую мы можем использовать, является его сетевой анализатор. В пределах Cеть На вкладке главного окна мы сможем найти все процессы, которые имеют активное интернет-соединение. Таким образом, если какой-либо из них не будет подключен, мы можем принудительно завершить процесс.

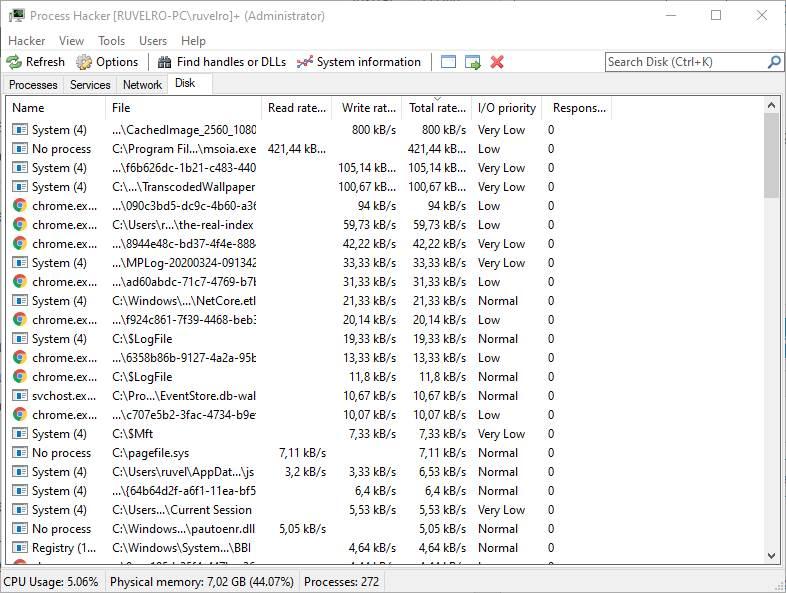

Эта программа также позволяет нам знать в режиме реального времени активность нашего диска , Очень важная особенность, благодаря которой мы сможем узнать приоритет ввода / вывода каждого процесса и узнать, что что-то делает с устройством без разрешения.

Другие выдающиеся функции этой программы являются:

Инструмент разработчика

Возможности, предлагаемые этим диспетчером задач для Windows, очень велики. И хотя вышеперечисленные являются основными функциями этой программы, конечно, они не единственные. Process Hacker - это программа, широко используемая программистами, поскольку она позволяет нам выгружать информацию из памяти любого процесса в режиме реального времени.

И это также позволяет нам видеть всю информацию о любом исполняемом файле, чтобы мы могли легко знать, что он делает или к каким библиотекам он имеет доступ.

Опасное использование

В хороших руках Process Hacker - очень мощный инструмент, который позволяет нам полностью контролировать все, что работает на нашем ПК. Однако в чужих руках это может быть опасный инструмент.

Это программное обеспечение позволяет вам завершить любой процесс, который выполняется на нашем ПК. В том числе программы безопасности и антивирус. Поэтому есть группы хакеров, которые используют этот инструмент в фоновом режиме, чтобы завершить или заблокировать антивирусные процессы.

Наконец, мы можем выбрать между устанавливаемой версией, чтобы всегда иметь под рукой программу, или переносной версией, гораздо более удобной и которую мы всегда можем носить с собой вручную по USB.

Были проблемы с вирусами. Посоветовали воспользоваться программой "processhacker". Она выдала такие результаты:

Скажите, пожалуйста, как можно узнать, что за приложения, выделенные красным? О них не известно ничего, кроме PID. Возможно ли их как-то идентифицировать и не руткит ли это?

P.S. Система Windows XP SP 3.

попробуйте воспользоваться прогой Process Explorer И это не избавляет от необходимости проверки на руткиты и малварь (могу посоветовать Panda или AVG)

Программа Process Explorer установлена, но не показывает ничего опасного. Да и скрытых процессов она, вроде как, в отличие от processhacker не показывает. А на счет Panda или AVG спасибо, надо будет скачать.

Но, может, кто-то может сказать, что означают все же процессы, выделенные красным с такими PID'ами?

мне кажется, что wmic покажет тоже самое, что и process explorer, с той лишь разницей, что второй всеже более функционален.А по большому счету, этих прог в инете куча, да вот хоть "process revealer"

И по теме: то что указано красным в приведенной картинке говорит о том, что названия отсутствуют в базе данных этой проги и не более того. Но мысль правильная, скорее всего это не легитимные процессы, и тем паче не являются "здоровой" активностью на компьютере. Кстати, Trend Micro HijackThis скорее более предпочтителен в данном случае.

Еще могу предложить программу Process Hunter как средство обнаружения руткитов. Лично я её давно держу на вооружении.

Вот статья написанная автором этой программы:

Саму статью можно даже и не читать. В самом низу можно скачать Process Hunter, точнее архив с исходниками и собственно уже скомпилированной программой (в папке BIN лежат два файла phunter.exe и phunter.sys).

То, что данные процессы не идентифицировались однозначно говорит об их маскировке. И ни Process Explorer, ни Process Hacker никакими БД процессов не пользовались, и не пользуются. Первый получает имена процессов средствами WinAPI через собственный драйвер, второй минуя WinAPI для поиска маскирующихся процессов. И capricorn, стоило бы прежде чем утверждать столь категорично что программы этого класса используют мифическую БД для распознания имён процессов. Да, в этом классе есть программа System Explorer использующая по запросу пользователя удалённую БД результатов проверки программ на VirusTotal, но для этого надо дать ей соответствующую команду. А то, как представляет себе работу программ этого класса capricorn, ошибочно. Информацию о программе они считывают из её ресурсов, но при возможности осуществляют проверку сертификатов подлинности ЭЦП на предмет их действительности в момент проверки. И не более того. А раз процесс маскируется, значит с высокой долей вероятности это руткит, и можно попробовать избавится от него AVZ - антивирусной утилитой специально созданной для борьбы с подобной заразой. Только перед её применением рекомендую доки изучить. иначе потом будут проблемы - утилита мощная и неаккуратности не прощает.

VictorVG, спасибо за поправку. В действительности я просто утрировал свою мысль, прекрасно зная о WindowsAPI и будучи уверенным, что как только процесс выходит за рамки ОСи он проверяется по малварь подписям (malware signatures). В следующий раз буду точнее выражаться.

Читайте также: